https://serverstudy.tistory.com/221

Apache Log4j 2.16.0 업데이트 방법 (Log4j 2.12.2 포함)

Log4j 우회로 인하여 현재 아파치 재단에서 13일 업데이트 버전인 2.16.0 을 추가 배포하였습니다. 또한 Java7 사용자를 위한 2.12.2 버전도 배포 되었습니다. 추가 배포 이유 2.15 버전에서 가장 심각한

serverstudy.tistory.com

▶ 현재 글을 보시는 분들은 추가 배포된 위 링크를 보시기 바랍니다 ◀

주요 내용

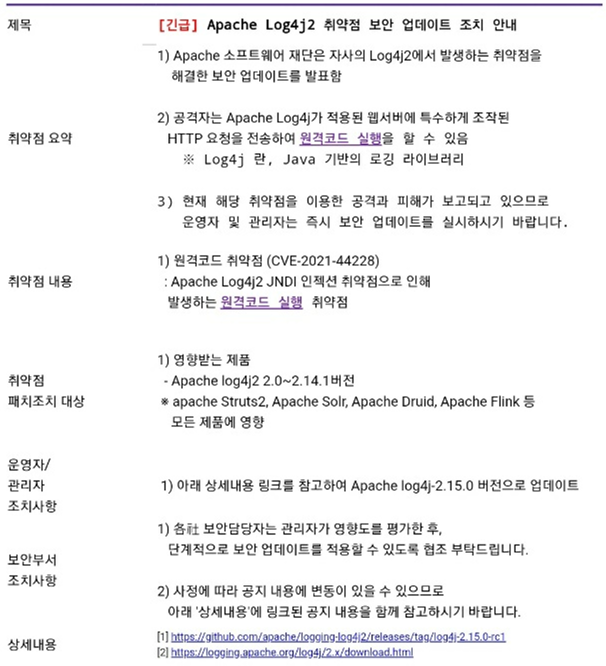

Apache Log4j 2*에서 발생하는 원격코드 실행 취약점(CVE-2021-44228)

프로그램 작성 중 로그를 남기기 위해 사용되는 자바 기반의 오픈소스 유틸리티

영향받는 대상

사용자가 입력하는 문자열을 기록하는 서비스(log4J를 쓰는)들이 대상

영향받는 버전

2.0-beta9 <= Apache log4j <= 2.14.1

log4j 위치 및 버전 확인

WEB-INF/lib/ 아래 있으며, 해당 디렉토리 정확한 위치를 알기 어려울 경우 아래와 같이 find로 검색

find / -type f -name "log4j*"

대응방법 및 해결방안

1) log4j 2.15.0 이상으로 업그레이드

- 제조사 홈페이지를 통해 최신버전(2.15.0)으로 업데이트 적용

- Java8이 필요함, Java7의 경우 지원하는 마지막버전이 2.12.1 이므로 아래 해결책 이용

2) 2.0-beta9 ~ 2.10.0

- JndLookup 클래스를 경로에서 제거

zip -q -d log4j-core- *.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

3) 2.10 ~ 2.14.1

- log4j2.formatMsgNoLookups 또는 LOG4J_FORMAT_MSG_NO_LOOKUPS 환경변수를 true로 설정

log4j2.formatMsgNoLookups=true

LOG4J_FORMAT_MSG_NO_LOOKUPS=true

Java8 을 사용하고 있는 경우 아래 링크 접속 하여 log4j-2.15.0 로 업그레이드

대상 장비에 원격으로 임의의 코드를 실행할 수 있으니 최대한 빠르게 업데이트 하시기 바랍니다.

https://logging.apache.org/log4j/2.x/download.html

Log4j – Download Apache Log4j 2

<!-- Licensed to the Apache Software Foundation (ASF) under one or more contributor license agreements. See the NOTICE file distributed with this work for additional information regarding copyright ownership. The ASF licenses this file to You under the Apa

logging.apache.org

'👨🏻💻Infra > 🟦WEB & WAS' 카테고리의 다른 글

| Apache Log4j 1.2 취약점 업데이트 방법 (0) | 2021.12.16 |

|---|---|

| Apache Log4j 2.16.0 업데이트 방법 (Log4j 2.12.2 포함) (0) | 2021.12.15 |

| PHP Redis (0) | 2021.03.26 |

| Apache client denied by server configuration (0) | 2020.12.15 |

| PHP7 SSH2 (0) | 2020.10.27 |